1. hosts 파일을 수정하는 이유

- 여러 서버를 묶어서 클러스터링 하는 경우 ip를 hosts 파일에 host이름으로 등록하여 편하게 사용할 수 있습니다.

- 연동 및 클러스터링 할 서버를 ip로 사용하여도 좋으나 관련 서버가 많아질 경우 어떤 서버인지 구분하기가 어렵습니다.

- 서버와 연동을 할 경우에도 ip가 아닌 hosts이름을 통해 편하게 연동 설정을 진행할 수 있습니다.

[카프카 클러스터링 설정]

spring.kafka.producer.bootstrap-servers=121.134.88.100:2023,121.134.88.101:2023,121.134.88.102:2023

[hosts 파일 설정 후 카프카 클러스터링 설정]

spring.kafka.producer.bootstrap-servers=kafka_1:2023,kafka_2:2024,kafka_3:2023[Spring Boot DB연동]

spring.datasource.hikari.jdbc-url=jdbc:log4jdbc:mysql://221.223.200.145:14033/db?useSSL=false&&serverTimezone=UTC

[hosts 파일 설정 후 Spring Boot DB연동]

spring.datasource.hikari.jdbc-url=jdbc:log4jdbc:mysql://DB1_server:14033/db?useSSL=false&&serverTimezone=UTC2. hosts 파일 수정

hosts파일의 경로는 리눅스 기준으로는 "/etc/hosts" 윈도우 기준으로는 "C:\Windows\System32\drivers\etc\hosts"에 존재합니다.

1. Linux

[1. hosts 파일 수정]

# sudo vi /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

1.1.1.1 net #cloudflare host 등록

[2. 등록한 host ping test]

# ping net -c 5

PING net (1.1.1.1) 56(84) bytes of data.

64 bytes from net (1.1.1.1): icmp_seq=1 ttl=57 time=9.77 ms

64 bytes from net (1.1.1.1): icmp_seq=2 ttl=57 time=8.76 ms

64 bytes from net (1.1.1.1): icmp_seq=3 ttl=57 time=6.48 ms

64 bytes from net (1.1.1.1): icmp_seq=4 ttl=57 time=7.18 ms

64 bytes from net (1.1.1.1): icmp_seq=5 ttl=57 time=5.50 ms

--- net ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4018ms

rtt min/avg/max/mdev = 5.504/7.542/9.778/1.546 ms

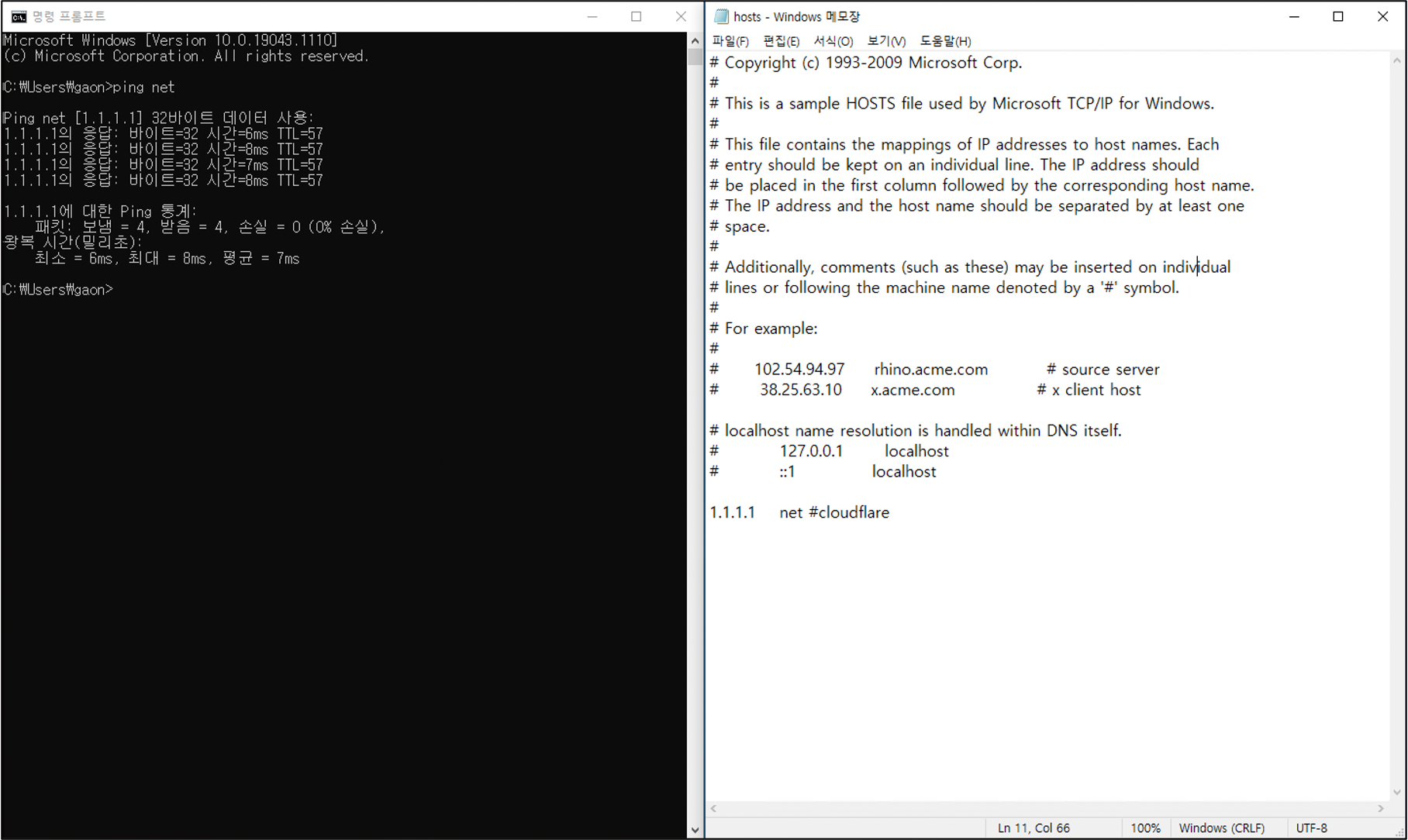

2. Windows

1. 메모장을 관리자 권한으로 실행합니다. (오른쪽 마우스를 클릭하면 관리자 권한으로 실행할 수 있습니다.)

2. 파일 - 열기를 이용해 hosts파일을 열어줍니다.

3. 테스트 용으로 다음과 같이 작성하고 ping 테스트를 해봅니다.

'OS > Linux' 카테고리의 다른 글

| [Linux] 리눅스 구글 Go 언어 설치 (Go Programming Language) (0) | 2022.01.28 |

|---|---|

| [SNMP] 서버 상태 확인 OID (CPU, Memory, Disk, Traffic) (0) | 2022.01.20 |

| [Linux] 리눅스 네트워크 IP 할당 방식 설정 (DHCP IP, STATIC IP) (0) | 2022.01.14 |

| [Linux] 아파치 서버 컴파일 설치 (httpd-2.4.52) (0) | 2022.01.03 |

| [Linux] Apache HTTP Server 취약점 조치 (CVE-2021-44224, CVE-2021-44790) (2) | 2021.12.23 |